Cloud & Données sensibles : pourquoi le DSPM est devenu incontournable

DSPM : la nouvelle arme pour sécuriser vos données dans le Cloud

I. Pourquoi le DSPM est-il aujourd'hui crucial

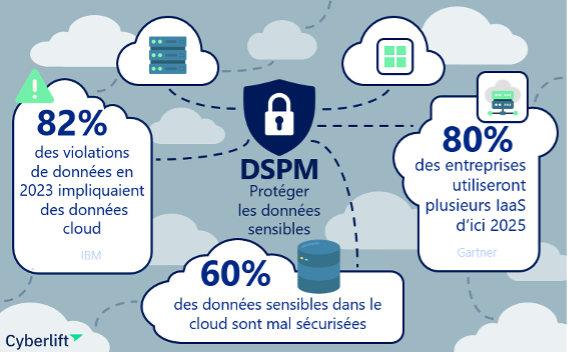

Dans un monde où les données sont devenues le moteur de l’innovation, leur protection représente un défi majeur pour les entreprises. Avec l’adoption massive des environnements cloud comme le multi-cloud, hybrides ou SaaS, la quantité de données sensibles stockées et traitées a explosé. Cette dynamique est encore plus amplifiée par le recours croissant aux services d’intelligence artificielle proposés par les grands fournisseurs cloud, qui nécessitent de traiter de vastes volumes de données, souvent personnelles ou stratégiques. Selon une étude d’IBM en 2023, 82% des violations de données impliquaient des informations stockées dans le cloud, souvent en raison d’erreurs de configuration ou d’une mauvaise visibilité sur les actifs numériques. Ces incidents, coûteux en termes financiers et réputationnels, soulignent un besoin urgent de solutions robustes pour sécuriser les données.

C’est dans ce contexte que la Gestion de la Posture de Sécurité des Données (DSPM) émerge comme une réponse stratégique. Nommée par Gartner dans son Hype Cycle for Data Security 2022, le DSPM vise à donner aux entreprises une vue d’ensemble sur leurs données sensibles, où qu’elles se trouvent, tout en identifiant et corrigeant les vulnérabilités en temps réel. Contrairement aux approches traditionnelles de cybersécurité, le DSPM se concentre sur la protection proactive des données elles-mêmes, et non uniquement sur l’infrastructure qui les héberge.

La gestion de la posture de sécurité des données (DSPM) offre donc une réponse pragmatique à ces enjeux, en permettant aux organisations de mieux comprendre et protéger leurs actifs numériques. Les sections suivantes explorent le fonctionnement du DSPM, ses principes fondamentaux et ses applications concrètes à travers des exemples issus de divers secteurs. Que vous soyez responsable de la sécurité informatique, décideur stratégique ou simplement intéressé par les évolutions de la cybersécurité, ces éléments fourniront des concepts clés pour appréhender l’importance de cette technologie et son rôle dans la sécurisation des données à l’ère du cloud.

II. Le contexte et les enjeux du DSPM

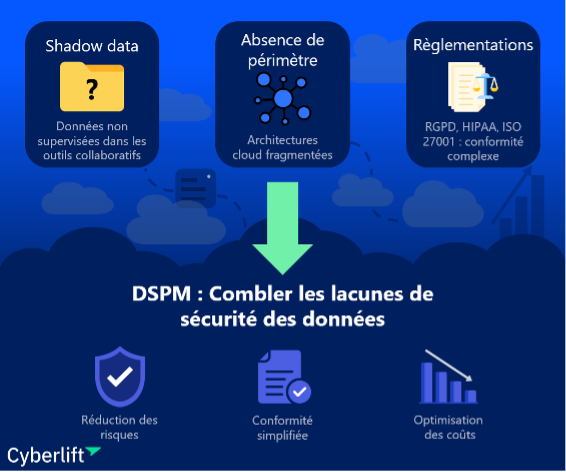

Les environnements cloud modernes, bien que flexibles, introduisent des défis uniques. Les shadow data, données créées sans supervision, comme des fichiers dans des outils collaboratifs, prolifèrent, échappant aux contrôles traditionnels. L’absence d’un périmètre de sécurité clair, remplacé par des architectures fragmentées, complique la protection des données.

Les réglementations, comme le RGPD, la CCPA ou HIPAA, imposent des exigences strictes, avec des amendes pouvant atteindre des millions en cas de non-conformité. Une étude de Ponemon Institute en 2024 indique que 65% des organisations peinent à maintenir une conformité continue face à ces cadres. Le DSPM comble cet écart en automatisant la localisation et la protection des données, permettant aux équipes de sécurité de suivre le rythme de l’innovation.

Ses avantages sont multiples : réduction des risques de violations grâce à une détection proactive, simplification des audits réglementaires via des rapports détaillés, et optimisation des coûts en éliminant les données redondantes ou obsolètes. En renforçant la confiance des clients et la résilience opérationnelle, le DSPM devient un outil stratégique pour les entreprises naviguant dans un paysage numérique complexe.

III. Qu’est-ce que le DSPM ?

La Gestion de la Posture de Sécurité des Données (DSPM) est une approche de cybersécurité conçue pour protéger les données sensibles dans des environnements complexes, notamment les architectures cloud, les applications SaaS et les bases de données distribuées. Elle repose sur une idée simple mais puissante : pour sécuriser les données, il faut d’abord savoir où elles se trouvent, comprendre leur sensibilité et identifier les risques qui les entourent. En pratique, cela signifie cartographier les actifs de données, évaluer leur exposition et prendre des mesures correctives avant que des failles ne soient exploitées.

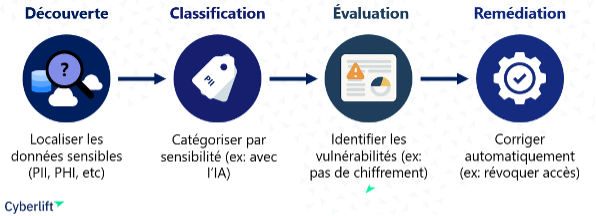

Le DSPM s’articule autour de 4 piliers principaux :

- Découverte et cartographie : Les outils DSPM analysent en continu les environnements cloud (AWS, Azure, GCP),SaaS (Microsoft 365, Salesforce) et bases de données pour localiser les données sensibles. Ils cartographient les flux et révèlent des actifs cachés. Grâce aux connecteurs API, l’analyse est sans agent et rapide, sans impacter les opérations.

- Classification automatique : Des solutions comme l’IA, le machine learning ou les regex, catégorisent les données selon leur contenu et contexte. Un modèle distingue par exemple un numéro de carte bancaire d’un numéro de téléphone via les métadonnées. Cela réduit les faux positifs et priorise les données critiques comme les dossiers médicaux.

- Analyse des risques : Le DSPM identifie des failles comme des accès excessifs, APIs non sécurisées ou absence de chiffrement. Il évalue la gravité, comme lorsqu’un utilisateur externe accède à un fichier sensible.

- Remédiation automatisée : Le DSPM applique des correctifs comme la révocation d’accès ou l’activation du chiffrement. Pour les cas complexes, il génère des tickets dans des outils tel que Jira afin que les équipes valident les actions. Par exemple, une application mal configurée exposant des dossiers patients a été détectée, et les accès non autorisés ont été restreints automatiquement.

À la différence des outils comme le CSPM (Cloud Security Posture Management), qui se focalise sur l’infrastructure cloud, ou le DLP (Data Loss Prevention), qui surveille les données en mouvement, le DSPM adopte une approche centrée sur les données elles-mêmes. Par exemple, une entreprise peut découvrir grâce au DSPM qu’une base de données contenant des informations clients est accessible publiquement par erreur, et corriger cette faille avant qu’elle ne soit exploitée.

En s’appuyant sur l’automatisation et l’intelligence artificielle, le DSPM permet aux équipes de sécurité de gérer efficacement la complexité des environnements modernes. Il ne s’agit pas seulement de réagir aux menaces, mais de les anticiper, offrant ainsi une protection proactive dans un paysage numérique en constante évolution.

IV. Cas d’utilisation du DSPM : applications pratiques

Le DSPM trouve des applications concrètes dans divers secteurs, démontrant sa polyvalence. Voici 5 exemples illustratifs :

- Conformité dans la santé : une clinique utilise le DSPM pour localiser des données médicales (PHI) dans des environnements SaaS, assurer leur chiffrement et générer des rapports pour HIPAA, réduisant le risque d’amendes.

- Sécurisation lors d’une fusion-acquisition : une entreprise en phase de M&A cartographie les données sensibles des systèmes hérités de la cible, identifiant et corrigeant des accès non autorisés, accélérant l’intégration en toute sécurité.

- Prévention des violations dans la finance : une banque détecte des permissions excessives sur une base de données de transactions, corrigées automatiquement par le DSPM, évitant une tentative d’exfiltration.

- Optimisation des coûts cloud : une PME identifie des archives obsolètes dans son stockage cloud, les supprime via le DSPM, économisant 20% sur ses coûts tout en renforçant sa sécurité.

- Protection des pipelines d’IA : une entreprise analysant des données clients pour l’IA utilise le DSPM pour sécuriser les ensembles d’entraînement, empêchant les fuites vers des modèles publics.

Ces cas montrent comment le DSPM transforme les défis en opportunités, alliant sécurité, conformité et efficacité.

V. Déployer un DSPM avec succès : étapes incontournables et pièges à éviter

Choisir une solution DSPM adaptée nécessite une évaluation rigoureuse. Les critères clés incluent :

- Couverture complète : prise en charge des IaaS, PaaS, SaaS et bases de données.

- Automatisation avancée : découverte, classification et remédiations rapides.

- Intégration : compatibilité avec les outils existants (SIEM, SOAR, comme Splunk ou ServiceNow).

- Déploiement léger : préférence pour les approches sans agent.

Les bonnes pratiques consistent à impliquer les équipes IT, sécurité et conformité dès le départ, à tester la solution dans un environnement pilote et à privilégier des outils évolutifs pour accompagner la croissance des données. Évitez les solutions limitées, comme celles sans remédiation automatique, qui risquent de surcharger les équipes. Une évaluation minutieuse garantit un DSPM aligné sur des besoins stratégiques de l’entreprise.

Implémenter un DSPM ne se résume pas à brancher un outil sur des environnements cloud.C’est une transformation de posture, qui touche à la fois l’architecture technique, les processus internes et la gouvernance des données. Voici les étapes que nous considérons comme indispensables pour son implémentation :

- Cartographie des flux et des dépendances

Avant toute intégration, il faut connaître ses données : où elles résident, comment elles circulent et qui y accède. Cela implique donc une cartographie transversale incluant les stockages cloud (Blob, S3), les services managés (SQL, BigQuery), les applications SaaS et les systèmes legacy. Cette étape primordiale conditionne toute l’utilité du DSPM.

- Créer un modèle de classification utile

Un DSPM s’appuie sur des moteurs de classification. Mais un bon modèle ne vient pas "par défaut“ : il faut le construire à partir des enjeux métiers et réglementaires. On se pose alors les questions : Quelles sont les données critiques ? Quelles données tombent sous le RGPD, HIPAA ou LPM ? Sans ce référentiel, le DSPM donne des faux positifs ou manque les vrais risques.

- Alignement avec les équipes SecOps, DevOps et Gouvernance

Le DSPM doit s’inscrire dans les processus existants : alerting dans les outils SIEM, tickets dans Jira ou ServiceNow, intégration dans les pipelines CI/CD pour les environnements IaC, etc. L’absence d’alignement entre équipes mène à une solution isolée, donc inefficace.

- Déploiement progressif et ciblé

Un déploiement total est rarement pertinent. On recommande un démarrage par un périmètre critique mais maîtrisable avec une boucle d’itérations : tuning de la classification, ajustement des alertes, test de la remédiation. Cela permet de renforcer la confiance et la pertinence du DSPM avant de le généraliser au périmètre entier.

- Gouvernance continue et pilotage

Le DSPM n’est pas une solution qu’on ajoute et qu’on oublie. Il doit s’inscrire dans une démarche continue : revue périodique des politiques de détection, analyse de l’efficacité des remédiations, indicateurs de réduction des risques. Sans gouvernance dédiée, le DSPM devient un outil de plus sur le périmètre, sans impact réel.

La réussite d’un DSPM repose sur une vision stratégique, une cartographie solide, une intégration fluide aux opérations existantes et un pilotage continu.

VI. Comment intégrer efficacement un DSPM dans Azure

Dans un environnement cloud comme Azure, un DSPM ne fonctionne pas tout seul. Il doit s’intégrer en cohérence avec les services de sécurité natifs, la gestion des identités, et les flux de données interconnectés. Voici une mise en place étape par étape :

1. Cartographier les sources de données

Objectif : Identifier toutes les zones où résident des données sensibles.

> Blob Storage, Azure Files, SQLDatabase, SharePoint, OneDrive, Exchange…

> Évaluer aussi les environnements hybrides : bases locales (SQL Server, Oracle) à connecter via Azure Data Factory.

2. Définir une stratégie de découverte

Objectif : Savoir où et comment chercher les données sensibles.

> Utiliser les connecteurs natifs ou APIs des solutions DSPM pour se connecter à Azure.

> S’appuyer sur Microsoft Purview ou une solution tierce qui lit les métadonnées de stockage Azure, M365, etc.

> Ne pas négliger les logs d’accès à la donnée (Azure Monitor,Diagnostic Settings).

3. Automatiser la classification et le score de risque

Objectif : Prioriser les données selon leur sensibilité.

> Les solutions comme Microsoft Purview, Symmetry ou le module DSPM d’un CNAPP [NU6] permettent de classifier automatiquement (PII, PHI, données financières).

> Croiser la classification et le contexte d’accès : permissions, activités suspectes, etc.

> Le score de risque doit s’intégrer à l’outil SIEM (Azure Sentinel, Splunk, etc).

4. S’intégrer aux outils de sécurité Azure

Objectif : Renforcer la posture globale avec les outils à disposition.

> Microsoft Defender for Cloud fournit déjà une vueCSPM + DSPM sur certaines ressources.

> Intégrer les résultats du DSPM avec Microsoft Sentinel ou Jira via Logic Apps ou connecteurs natifs.

> Utiliser Azure Policy pour automatiser les blocages à la création de ressources non conformes.

5. Piloter la remédiation avec des workflows

Objectif : Réduire les délais de correction et soulager les équipes sécurité.

> Utiliser des playbooks Azure (Logic Apps) pour automatiser les actions.

> Les solutions DSPM modernes supportent l’intégration directe à Jira, ServiceNow, etc.

6. Générer des rapports de conformité exploitables

Objectif : Préparer les audits RGPD, HIPAA, ISO 27001, etc.

> S’appuyer sur des tags, labels et résultats de classification pour alimenter les tableaux de bord de conformité.

> Utiliser Microsoft Purview ou exporter les données vers Power BI ou un SIEM.

> Archiver les preuves de remédiation dans une base centralisée (Azure Log Analytics).

VII. Sécurité Cloud : le DSPM, allié clé pour reprendre le contrôle de vos données

Le DSPM redéfinit la sécurité des données en offrant visibilité, protection et conformité dans un monde cloud-first. En automatisant la gestion des risques et en optimisant les coûts, il permet aux entreprises de transformer les données en atout sécurisé. Gartner prévoit une adoption massive d’ici 2025, portée par des intégrations croissantes avec l’IA et des besoins accrus de résilience.

Les organisations doivent évaluer leurs vulnérabilités et explorer les solutions DSPM pour rester compétitives. Que ce soit pour répondre aux règlementations, prévenir les violations ou rationaliser les opérations, le DSPM est un levier stratégique. Alors que le coût moyen d’une fuite de données dépasse plusieurs millions d’euros, il est primordial de prendre le temps d’analyser les besoins en sécurité des données et de découvrir comment cette technologie peut renforcer la posture numérique.

Protégez et valorisez vos données : contactez nos experts et testez dès aujourd’hui le potentiel du DSPM !

.svg)

.png)